Konfiguracja programu antywirusowego COMODO

Domyślne ustawienia programu antywirusowego są skonfigurowane w taki sposób, by były one optymalne dla każdego urządzenia i użytkownika komputera. Nie mniej jednak programy pozostawiają otwartą furtkę do zmiany tych ustawień, które pozwolą zwiększyć zapewnianą przez ich algorytmy i skanery czułość wykrywania zagrożeń i blokowania ataków sieciowych. W tym poradniku pokażemy jak skonfigurować program COMODO Internet Security w taki spósób by zapewniał jak najlepszą ochronę.

UWAGA! Zmiany ustawień programu zwiększają czułość wykrywania szkodliwego oprogramowania oraz zwiększają aktywność skanerów antywirusowych. Jeśli posiadasz wolny komputer (4GB RAM oraz system zainstalowany na nośniku HDD), zalecamy nie modyfikować tych ustawień. Ich zmiana powoduje zwiększenie ochrony, kosztem wydajności. Ustawienia należy zmieniać wtedy gdy mamy pewność, że wiemy co robimy oraz posiadamy odpowiednio szybki sprzęt. Ponadto warto tutaj zaznaczyć, że po zmianie ustawień, ochrona antywirusowa będzie bardzo czuła, dlatego możesz być irytowany komunikatami fałszywego alarmu wykrycia wirusa.

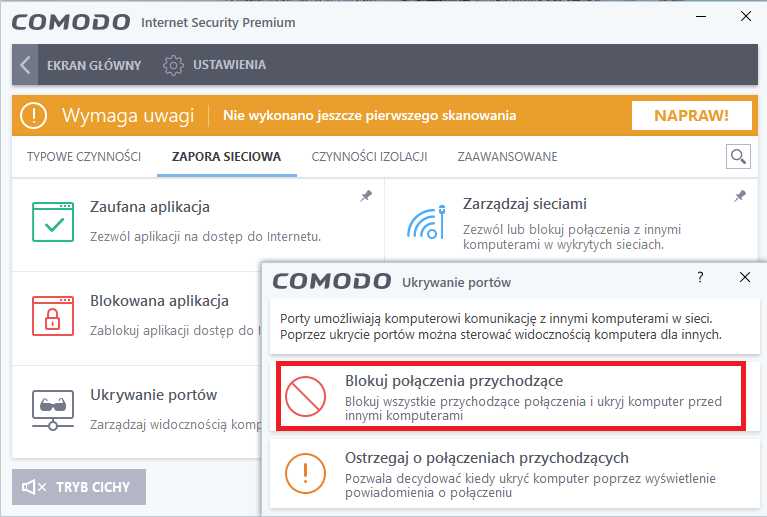

Po zainstalowaniu programu, przejdź do zakładki programu "Zapora sieciowa" i wybierz opcję "Ukywanie portów". Następnie wybierz opcję "Blokuj połączenia przychodzące"

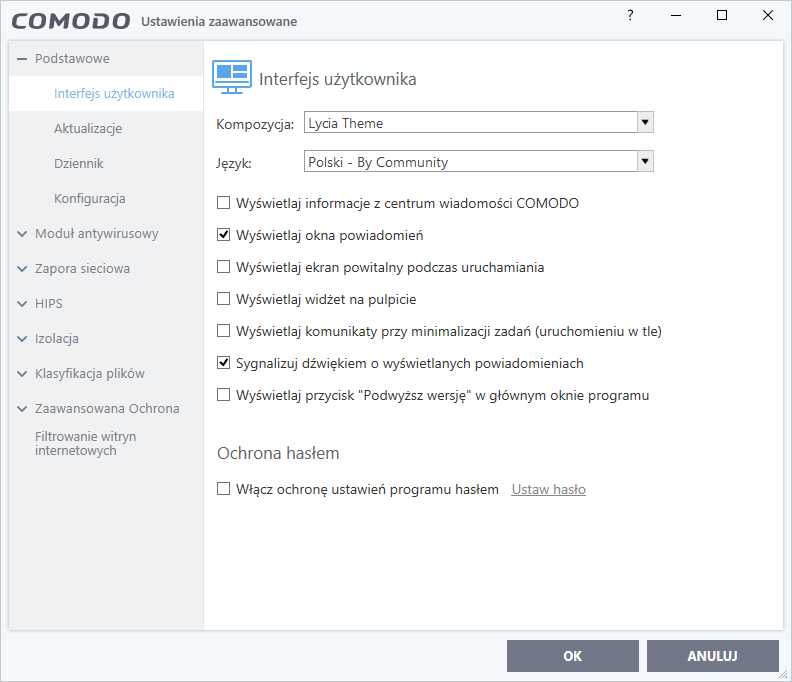

W ustawieniach programów w sekcji "Podstawowe" w podkategorii "Interfejs użytkownika" wyłączamy wyświetlanie reklam, komunikatów, przycisków i widżetów (tak jak poniżej).

W ustawieniach programów w sekcji "Podstawowe" w podkategorii "Interfejs użytkownika" wyłączamy wyświetlanie reklam, komunikatów, przycisków i widżetów (tak jak poniżej).

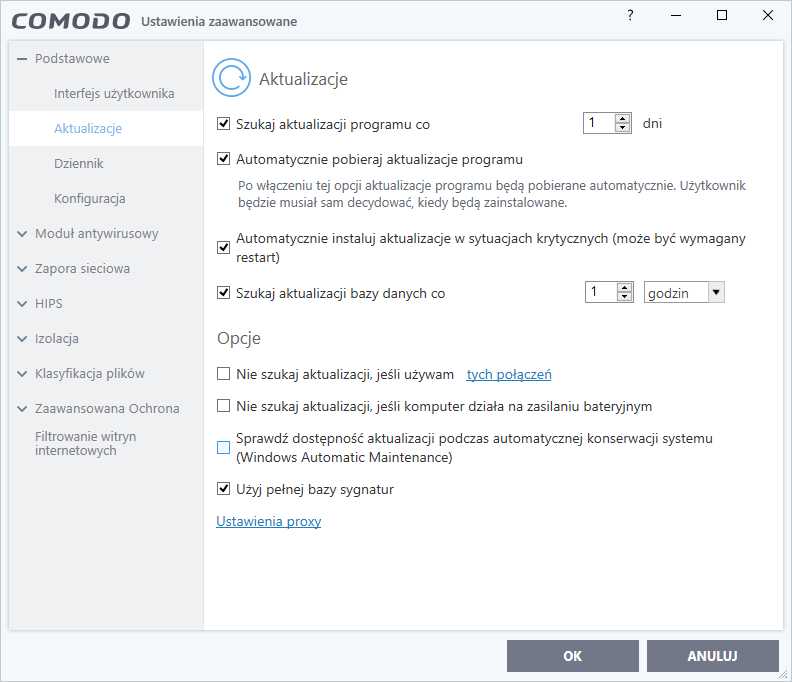

W kolejnej podkategorii "Aktualizacje" zwiększamy licznik czasu otrzymywania aktualizacji baz danych na 1 godzinę, ponadto zaznaczamy opcję: "Użyj pełnej bazy sygnatur"

W kolejnej podkategorii "Aktualizacje" zwiększamy licznik czasu otrzymywania aktualizacji baz danych na 1 godzinę, ponadto zaznaczamy opcję: "Użyj pełnej bazy sygnatur"

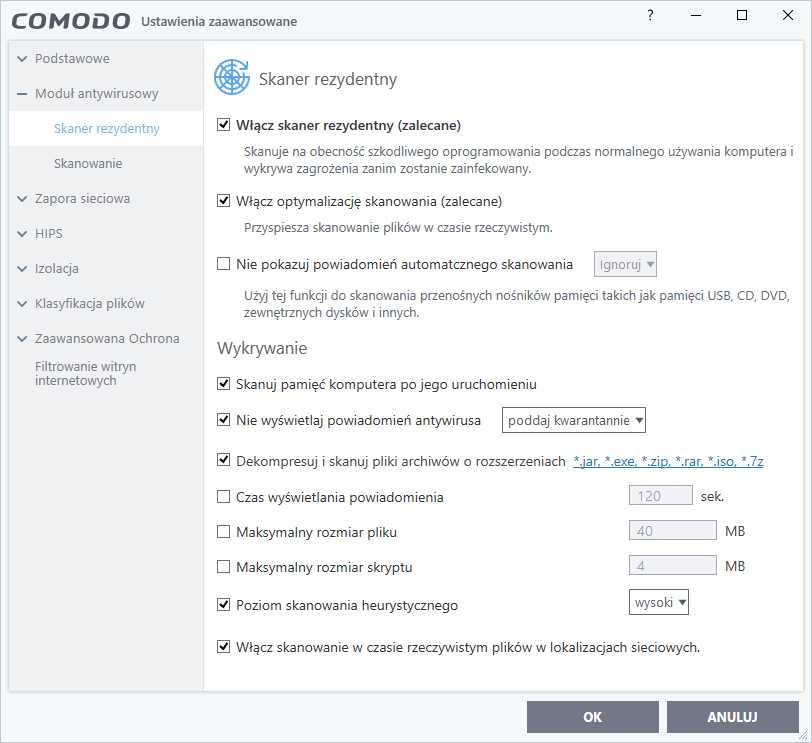

W sekcji "Moduł antywirusowy" w podkategorii "Skaner rezydentny" włączamy opcję "Skanuj pamięć komputera po jego uruchomieniu". Zaznaczamy opcję "Nie wyświetlaj powiadomień antywirusa: podaj kwarantannie", "Dekompresuj i skanuj pliki archiwów o rozszerzeniach: [klikamy w łącze i wpisujemy następujące wartości] *.jar, *.exe, *.zip, *.rar, *.iso, *.7z". Włączamy maksymalną heurestykę oraz skanowanie lokalizacji sieciowych. Odznaczamy opcję czasu wyświetlania powiadomień oraz maksymalnego rozmiaru pliku i skryptu.

W sekcji "Moduł antywirusowy" w podkategorii "Skaner rezydentny" włączamy opcję "Skanuj pamięć komputera po jego uruchomieniu". Zaznaczamy opcję "Nie wyświetlaj powiadomień antywirusa: podaj kwarantannie", "Dekompresuj i skanuj pliki archiwów o rozszerzeniach: [klikamy w łącze i wpisujemy następujące wartości] *.jar, *.exe, *.zip, *.rar, *.iso, *.7z". Włączamy maksymalną heurestykę oraz skanowanie lokalizacji sieciowych. Odznaczamy opcję czasu wyświetlania powiadomień oraz maksymalnego rozmiaru pliku i skryptu.

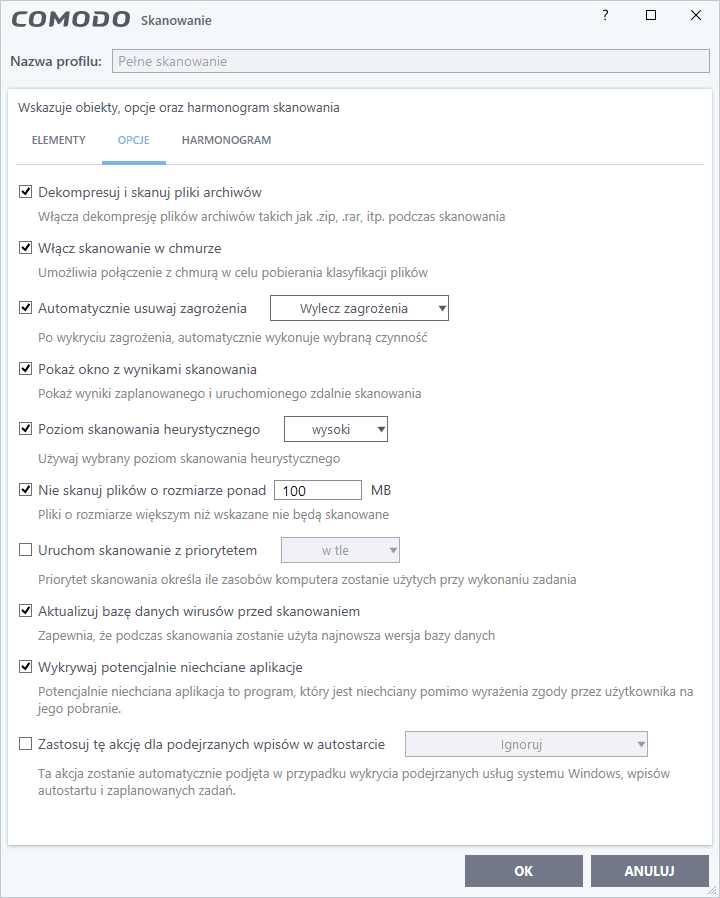

W sekcji "Skanowanie" zaznaczamy plan "Pełne skanowanie" i edytujemy go. Zaznaczamy wszystkie opcje, tj: "Dekompresuj i skanuj pliki archiwów", "Włącz skanowanie w chmurze", "Automatycznie usuwaj zagrożenia", "Pokaż okno z wynikami skanowania", "Poziom skanowania heurystycznego: wysoki", "Nie skanuj plików o rozmiarze ponad 100 MB [Wartość można zwiększyć do wybranej przez siebie, my zalecamy jednak pozostanie przy 100 MB]", "Aktualizuj bazę danych przed skanowaniem" oraz na sam koniec "Wykrywaj potencjalnie niechane aplikacje". Te samą czynność powtarzamy z pozostałymi planami skanowania, tj: "Szybkie skanowanie"... itd.

W sekcji "Skanowanie" zaznaczamy plan "Pełne skanowanie" i edytujemy go. Zaznaczamy wszystkie opcje, tj: "Dekompresuj i skanuj pliki archiwów", "Włącz skanowanie w chmurze", "Automatycznie usuwaj zagrożenia", "Pokaż okno z wynikami skanowania", "Poziom skanowania heurystycznego: wysoki", "Nie skanuj plików o rozmiarze ponad 100 MB [Wartość można zwiększyć do wybranej przez siebie, my zalecamy jednak pozostanie przy 100 MB]", "Aktualizuj bazę danych przed skanowaniem" oraz na sam koniec "Wykrywaj potencjalnie niechane aplikacje". Te samą czynność powtarzamy z pozostałymi planami skanowania, tj: "Szybkie skanowanie"... itd.

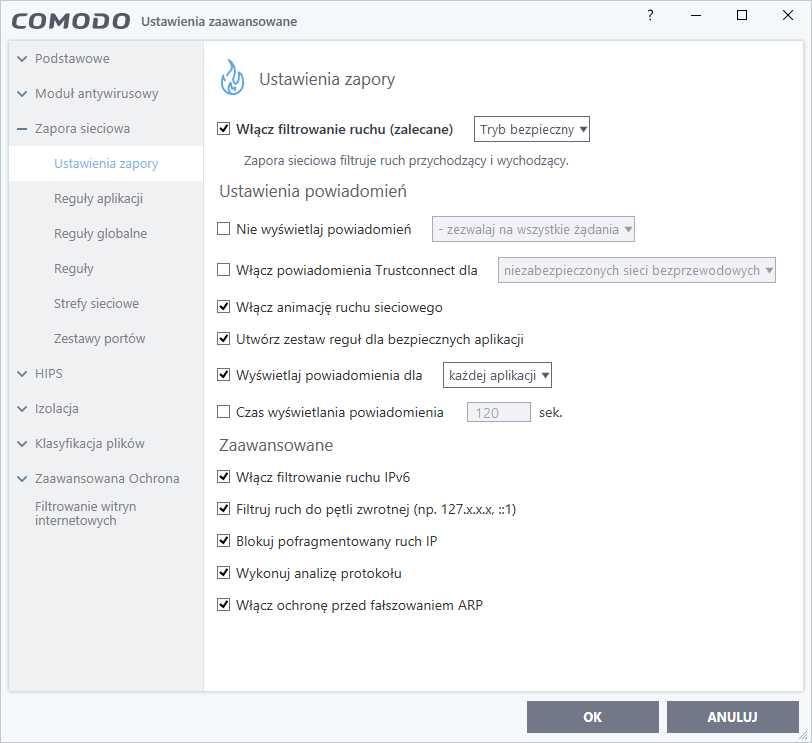

W sekcji "Zapora sieciowa" w podkategorii "Ustawienia zapory" włączamy wszystkie opcje w sekcji "Zaawansowane", mianowicie: "Włącz filtrowanie ruchu IPv6", "Filtruj ruch do pętli zwrotnej", "Blokuj pofragmentowany ruch IP", "Wykonuj analizę protokołu" oraz "Włącz ochronę przed fałszowaniem ARP". Odznaczamy opcję wyświetlania powiadomień Trustconnect, gdyż jest to opcja do płatnej części programu, odznaczamy opcję "Nie wyświetlaj powiadomień" oraz "Czas wyświetlania powiadomienia". Zaznaczamy opcję "Utwórz zestaw reguł dla bezpiecznych aplikacji".

W sekcji "Zapora sieciowa" w podkategorii "Ustawienia zapory" włączamy wszystkie opcje w sekcji "Zaawansowane", mianowicie: "Włącz filtrowanie ruchu IPv6", "Filtruj ruch do pętli zwrotnej", "Blokuj pofragmentowany ruch IP", "Wykonuj analizę protokołu" oraz "Włącz ochronę przed fałszowaniem ARP". Odznaczamy opcję wyświetlania powiadomień Trustconnect, gdyż jest to opcja do płatnej części programu, odznaczamy opcję "Nie wyświetlaj powiadomień" oraz "Czas wyświetlania powiadomienia". Zaznaczamy opcję "Utwórz zestaw reguł dla bezpiecznych aplikacji".

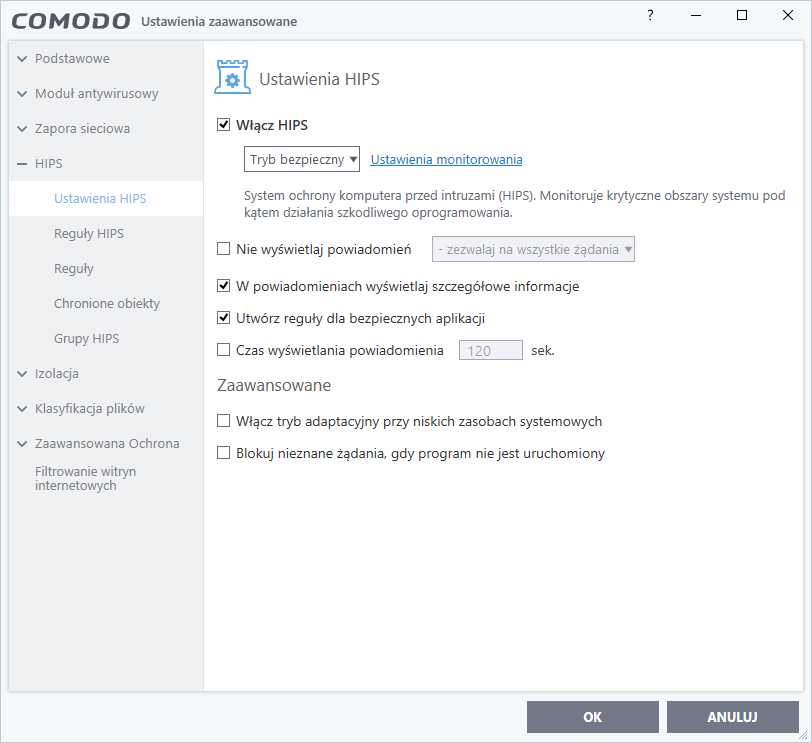

W sekcji "Ustawienia HIPS" włączamy moduł HIPS na tryb bezpieczny. Znowu zaznaczamy opcję "Utwórz zestaw reguł dla bezpiecznych aplikacji", włączamy także opcję "W powiadomieniach wyświetlaj szczegółowe informacje"

W sekcji "Ustawienia HIPS" włączamy moduł HIPS na tryb bezpieczny. Znowu zaznaczamy opcję "Utwórz zestaw reguł dla bezpiecznych aplikacji", włączamy także opcję "W powiadomieniach wyświetlaj szczegółowe informacje"

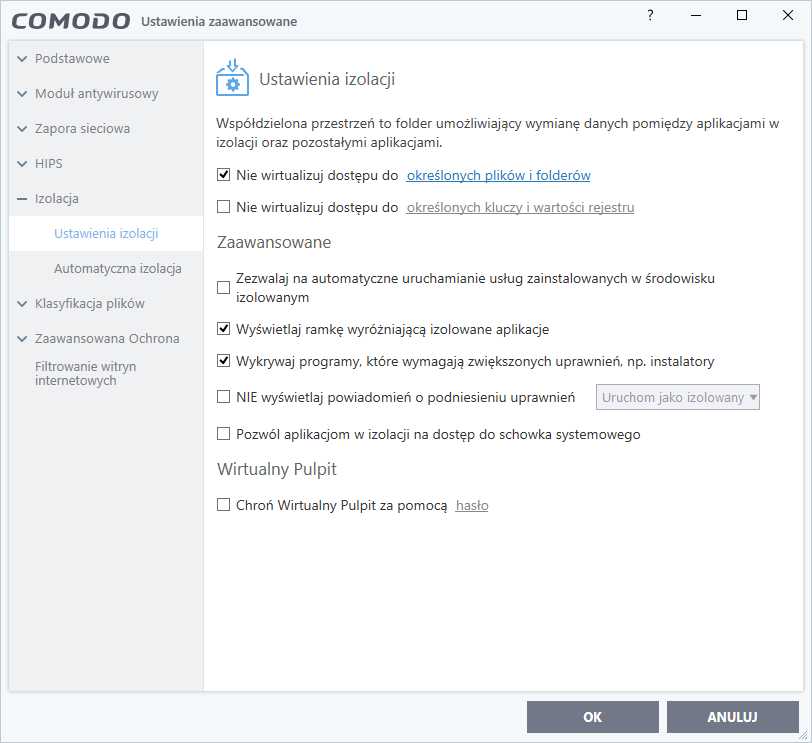

W sekcji "Izolacja" w podkategorii "Ustawienia izolacji" zaznaczamy opcję "Wykrywaj programy, które wymagają uprawień", oraz "Wyświetlaj ramkę wyróżniająca izolowane aplikacje.

W sekcji "Izolacja" w podkategorii "Ustawienia izolacji" zaznaczamy opcję "Wykrywaj programy, które wymagają uprawień", oraz "Wyświetlaj ramkę wyróżniająca izolowane aplikacje.

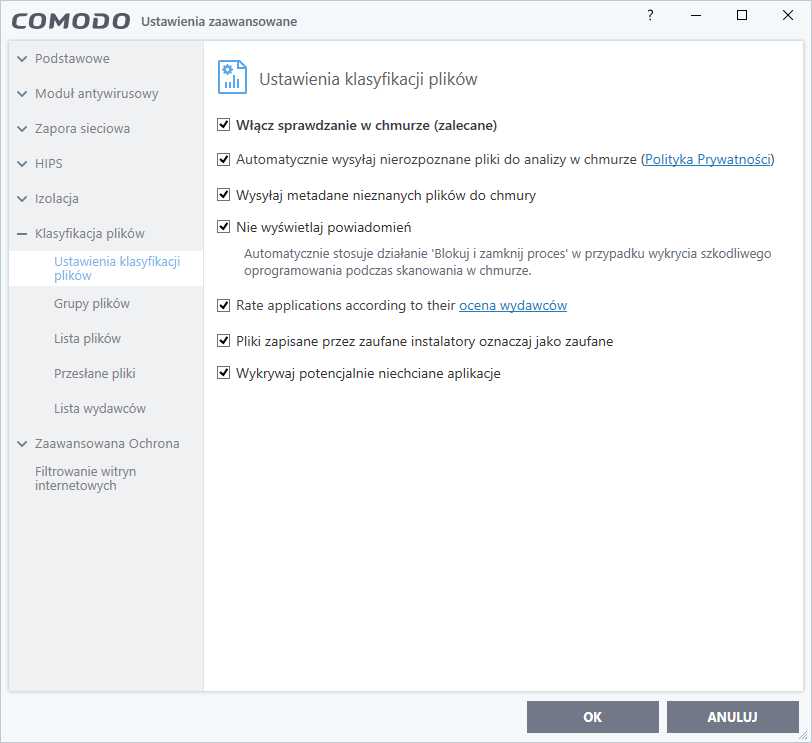

W sekcji "Klasyfikacja plików" w podkategorii "Ustawienia klasyfikacji plików" zaznaczamy opcje: "Włącz sprawdzanie w chmurze", "Automatyczne wysyłanie nierozpoznanych plików w chmurze", "Wysyłanie metadanych nieznanych plików do chmury", "Nie wyświetlaj powiadomień", "Wykrywaj potencjalnie niechane programy" oraz "Pliki zapisane przez zaufane instalatory oznaczaj jako zaufane".

W sekcji "Klasyfikacja plików" w podkategorii "Ustawienia klasyfikacji plików" zaznaczamy opcje: "Włącz sprawdzanie w chmurze", "Automatyczne wysyłanie nierozpoznanych plików w chmurze", "Wysyłanie metadanych nieznanych plików do chmury", "Nie wyświetlaj powiadomień", "Wykrywaj potencjalnie niechane programy" oraz "Pliki zapisane przez zaufane instalatory oznaczaj jako zaufane".

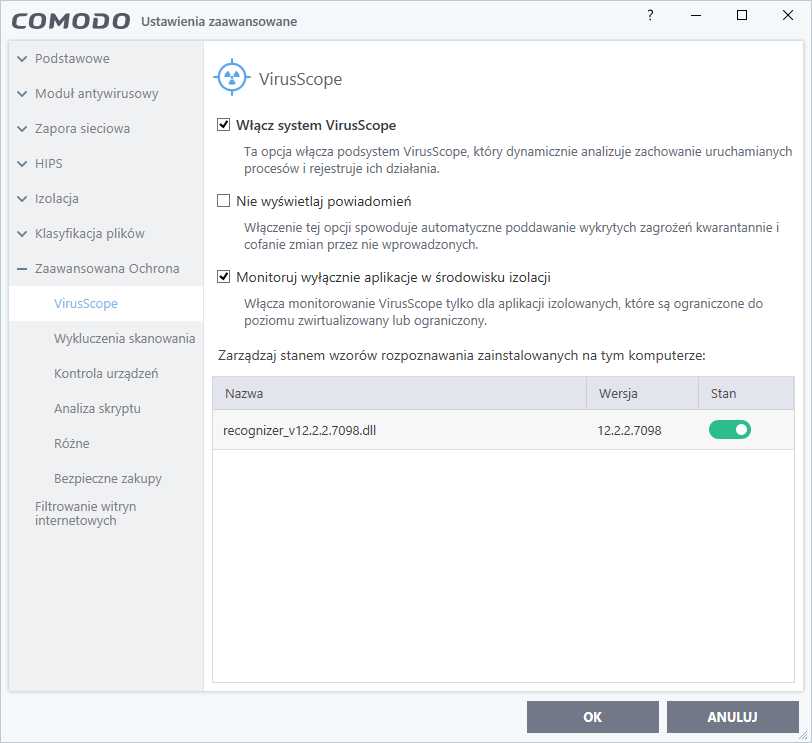

Włączamy obsługę ochrony przed ransomware, poprzez włączenie systemu VirusScope oraz odznaczenie opcji "Monitoruj wyłącznie aplikacje w środowisku izolacji". Włączenie tej opcji może spowodować większe użycie procesora, jeśli używamy więcej niż jeden program antywirusowy zainstalowany obok. Wtedy należy zaznaczyć tę opcję z powrotem, by wyłączyć obciążanie procesora, kosztem słabszej ochrony.

Włączamy obsługę ochrony przed ransomware, poprzez włączenie systemu VirusScope oraz odznaczenie opcji "Monitoruj wyłącznie aplikacje w środowisku izolacji". Włączenie tej opcji może spowodować większe użycie procesora, jeśli używamy więcej niż jeden program antywirusowy zainstalowany obok. Wtedy należy zaznaczyć tę opcję z powrotem, by wyłączyć obciążanie procesora, kosztem słabszej ochrony.

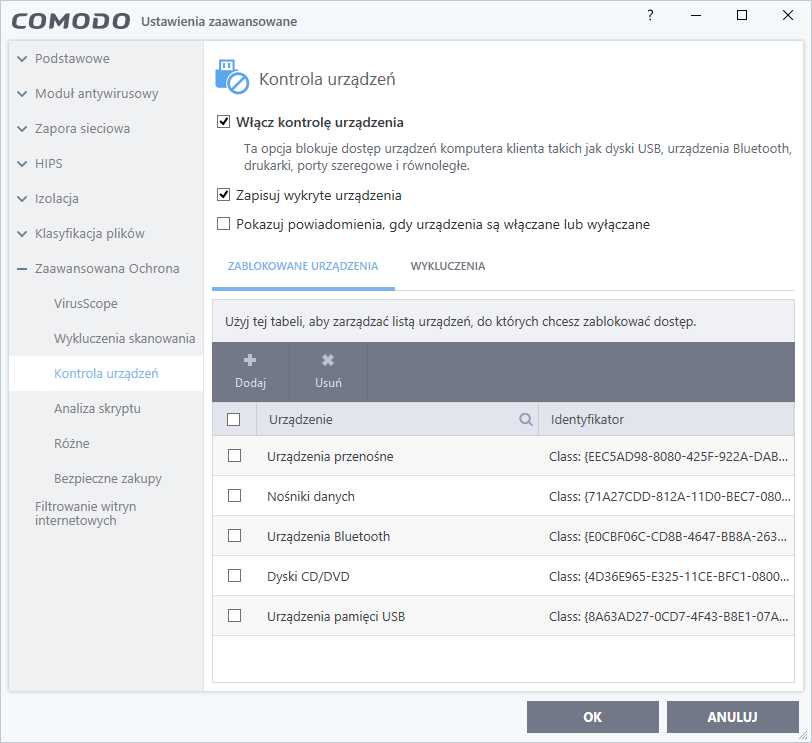

Jeśli chcemy zablokować dostęp do urządzeń wymiennnych, w celu ochrony przed złośliwym oprogramowaniem autororzuchowym, z listy opcji dodajemy nośniki takie jak: "CD/DVD, USB, urządzenia przenośne i Bluetooth". Opcję znajdziemy w podkategorii "Kontrola urządzeń" w sekcji "Zaawansowana ochrona"

Jeśli chcemy zablokować dostęp do urządzeń wymiennnych, w celu ochrony przed złośliwym oprogramowaniem autororzuchowym, z listy opcji dodajemy nośniki takie jak: "CD/DVD, USB, urządzenia przenośne i Bluetooth". Opcję znajdziemy w podkategorii "Kontrola urządzeń" w sekcji "Zaawansowana ochrona"

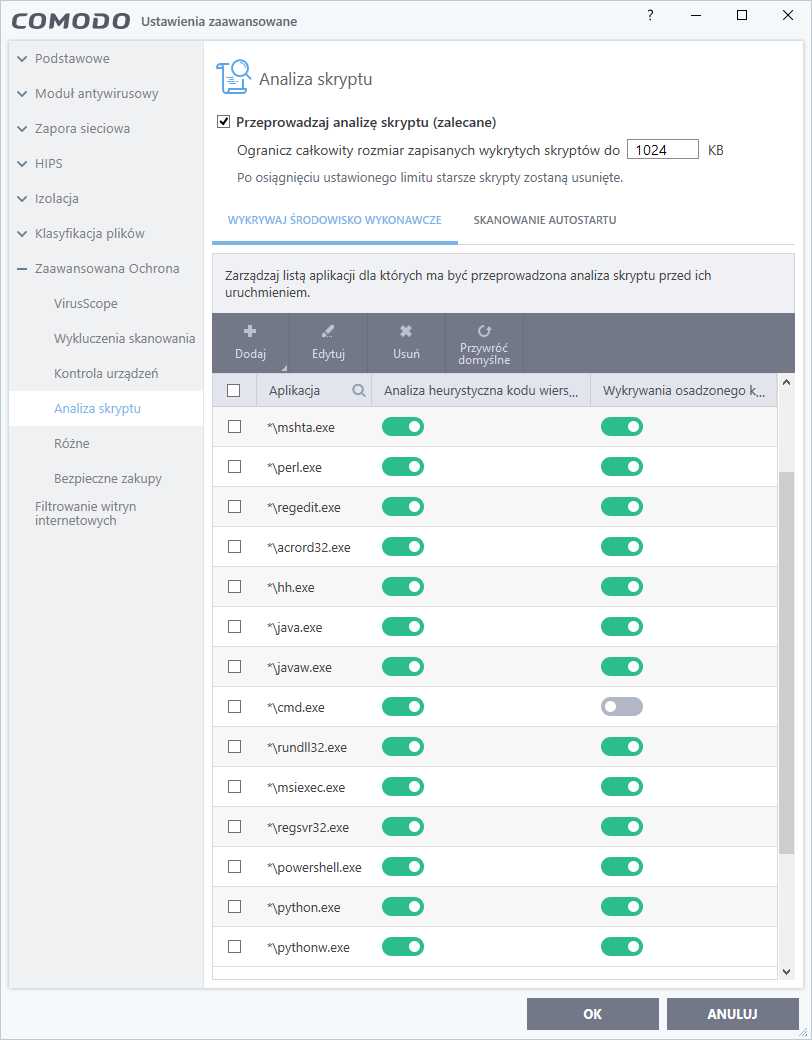

Włączamy ochronę przed złośliwymi skryptami w sekcji "Analiza skryptu" i wpisujemy maksymalną wartość (1024 KB). Zaznaczamy wszystkie odznaczone opcje w zakładce "Wykrywaj środowisko wykonawcze"->"Analiza heurystyczna kodu wiersza poleceń"-> "Wykrywania osadzonego kodu" z wyjątkiem aplikacji (cmd.exe). Jego zaznacznie może kolidować się z działaniem wtyczek ochronnych w przeglądarce (jeśli są zainstalowane), np: McAfee Web Advisor i wyświetlać komunikaty przy każdym uruchomieniu przeglądarki. W takich przypadkach, należy odznaczyć skanowanie kodu w (cmd.exe), zalecamy jednak zaznaczenie wszystkich wyszarzonych przycisków.

Włączamy ochronę przed złośliwymi skryptami w sekcji "Analiza skryptu" i wpisujemy maksymalną wartość (1024 KB). Zaznaczamy wszystkie odznaczone opcje w zakładce "Wykrywaj środowisko wykonawcze"->"Analiza heurystyczna kodu wiersza poleceń"-> "Wykrywania osadzonego kodu" z wyjątkiem aplikacji (cmd.exe). Jego zaznacznie może kolidować się z działaniem wtyczek ochronnych w przeglądarce (jeśli są zainstalowane), np: McAfee Web Advisor i wyświetlać komunikaty przy każdym uruchomieniu przeglądarki. W takich przypadkach, należy odznaczyć skanowanie kodu w (cmd.exe), zalecamy jednak zaznaczenie wszystkich wyszarzonych przycisków.

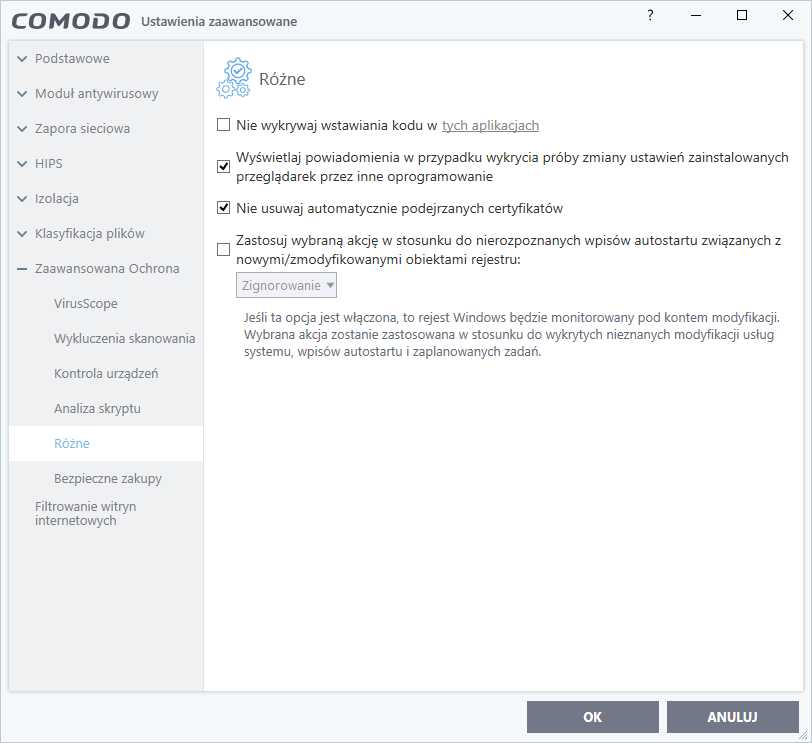

W podkategorii "Różne" zaznaczamy opcje "Wyświetlaj powiadomienia w przypadku wykrycia próby zmiany ustawień zainstalowanych przeglądarek..."

W podkategorii "Różne" zaznaczamy opcje "Wyświetlaj powiadomienia w przypadku wykrycia próby zmiany ustawień zainstalowanych przeglądarek..."

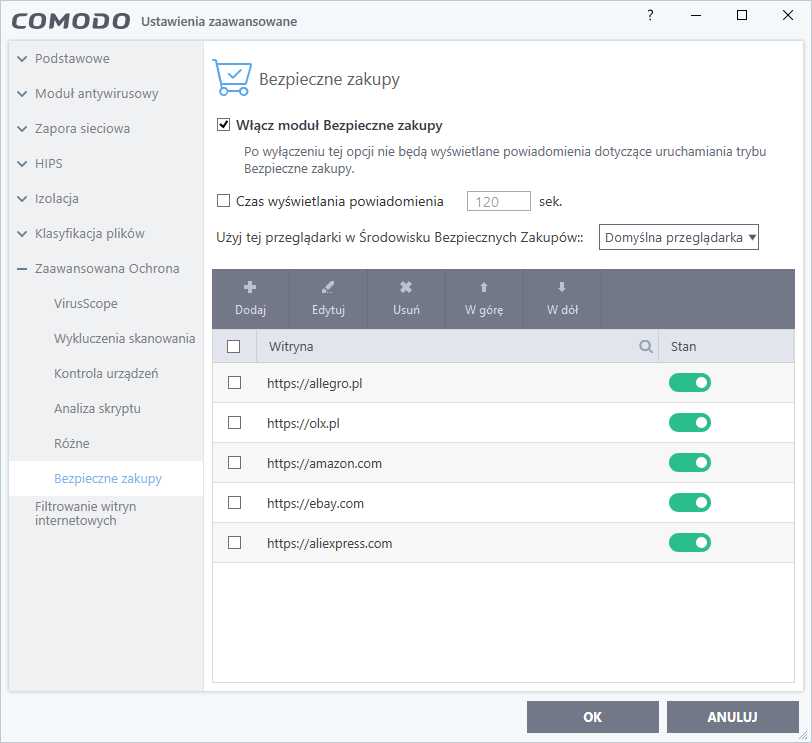

Na sam koniec, w sekcji bezpieczne zakupy, dodajemy odwiedzane przez nas często strony z zakupami internetowymi, wpisując je do listy po adresie, np: https://allegro.pl. Opcja ta pozwoli automatycznie uruchomić odizolowane środowisko do bezpiecznych zakupów i płatności bankowych, przez które żadne wirusy nie będą w stanie się przedostać i wykraść wrażliwe dane. Bardzo cenna opcja. Warto włączyć.

Na sam koniec, w sekcji bezpieczne zakupy, dodajemy odwiedzane przez nas często strony z zakupami internetowymi, wpisując je do listy po adresie, np: https://allegro.pl. Opcja ta pozwoli automatycznie uruchomić odizolowane środowisko do bezpiecznych zakupów i płatności bankowych, przez które żadne wirusy nie będą w stanie się przedostać i wykraść wrażliwe dane. Bardzo cenna opcja. Warto włączyć.

Jeśli masz problem z skonfigurowaniem ustawień antywirusa COMODO, pobierz plik konfiguracyjny z tego linku. Następnie uruchom program i kliknij ikonkę ustawień. Przejdź do sekcji "Podstawowe", następnie wybierz podkategorię "Konfiguracja". Wybierz opcję "Importuj/przywróć ustawienia". Wskaż wcześniej pobrany plik, wybierz wszystkie ustawienia do przywrócenia i kliknij "Kontynuuj". Po zaimportowaniu ustawień, zresetuj ponownie komputer.

Jeśli masz problem z skonfigurowaniem ustawień antywirusa COMODO, pobierz plik konfiguracyjny z tego linku. Następnie uruchom program i kliknij ikonkę ustawień. Przejdź do sekcji "Podstawowe", następnie wybierz podkategorię "Konfiguracja". Wybierz opcję "Importuj/przywróć ustawienia". Wskaż wcześniej pobrany plik, wybierz wszystkie ustawienia do przywrócenia i kliknij "Kontynuuj". Po zaimportowaniu ustawień, zresetuj ponownie komputer.